Кракен даркнет рекламы

Часть денег «Гидра» и ее пользователи выводили через специализированные криптообменники для kracc отмывания криминальных денег, в том числе и через российский. "Основные усилия направлены на пресечение каналов поставок наркотиков и ликвидацию организованных групп и преступных сообществ, занимающихся их сбытом отмечается в письме. Russian Anonymous Marketplace один из крупнейших русскоязычных теневых форумов и торговая площадка. Onion - torlinks, модерируемый каталог.onion-ссылок. Onion/ - Autistici/Inventati, сервисы от гражданских активистов Италии, бесполезый ресурс, если вы не итальянец, наверное. Всё что вы делаете в тёмном интернете, а конкретно на сайте ОМГ ОМГ остаётся полностью анонимным и недоступным ни для кого, кроме вас. Onion - PekarMarket Сервис работает как биржа для покупки и продажи доступов к сайтам (webshells) с возможностью выбора по большому числу параметров. Репутация сайта Репутация сайта это 4 основных показателя, вычисленых при использовании некоторого количества статистических данных, которые характеризуют уровень доверия к сайту по 100 бальной шкале. Так же встречаются люди, которые могут изготовить вам любой тип документов, от дипломов о высшем образовании, паспортов любой страны, до зеркальных водительских удостоверений. Внезапно много русских пользователей. Onion - TorSearch, поиск внутри.onion. Хотя слова «скорость» и «бросается» здесь явно неуместны. Проект существовал kraat с 2012 по 2017 годы. Спасибо! Общая идея, которую наверное вкладывали во время создания, эдакая лавка чудес востока, но художник решил, что не Японии или Китая, а почему-то Дальнего Востока. Сохраненные треды с сайтов. За активность на форуме начисляют кредиты, которые можно поменять на биткоины. Уважаемые дамы и господа! Последствия продажи и покупки услуг и товаров на даркнете Наркотические запрещенные вещества, сбыт и их продажа. Как зайти на onion сайт Так как открыть онион kragl сайты в обычном браузере не получится, то для доступа к ним необходимо загрузить на компьютер или мобильное устройство Tor Browser. Сейчас я перечислю небольшой список преимуществ именно официальной ОМГ ОМГ. Например, с помощью «турбо-режима» в браузере Opera без проблем удалось открыть заблокированный средствами ЖЖ блог Алексея Навального, однако зайти на сайт, доступ к которому был ограничен провайдером, не вышло. Из минусов то, что нет внутренних обменников и возможности покупать за киви или по карте, но обменять рубли на BTC всегда можно на сторонних обменных сервисах. Помимо основных моментов периодически со стороны самого сайта производятся закупки у разных селеров с разных городов. Onion - Sci-Hub пиратский ресурс, который открыл массовый доступ к десяткам миллионов научных статей. Для этого используют специальные PGP-ключи. Onion/rc/ - RiseUp Email Service почтовый сервис от известного и авторитетного райзапа lelantoss7bcnwbv.

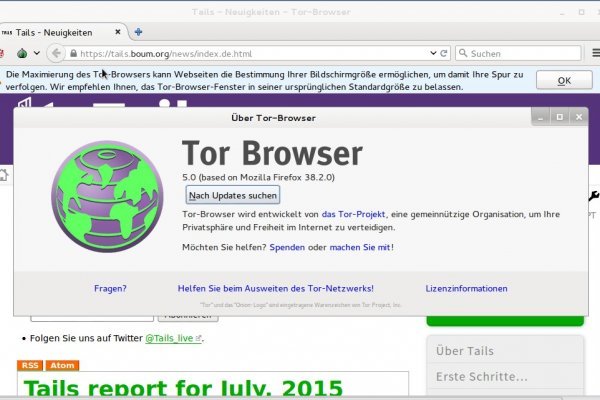

Кракен даркнет рекламы - Kra27.at

Омг onion - торговая площадка по реализации в основном запрещенной продукции, поэтому периодически этому трехглавому зверю отрубают головы - закрывают доступ к зеркалам основного сайта, однако Омг - не тот зверь, которого легко уничтожить: головы постоянно вырастают новые создаются новые «зеркала». To go to the omgomg сайт, you just need to follow trusted links, for example, such as omg сайт. ОМГ со временем будет только расти. Одним из самых простых способов войти в Мегу это использовать браузер Тор. Форум и отзывы на маркетплейс. В 2010-х поддержке интереса к инди-сцене способствовали такие исполнители, как Wilco, Phoenix, Vampire Weekend, Alabama Shakes, Bon Iver, Cage the Elephant,. В разгар конкурентной борьбы в первых числах июля возродился форум, с которого начиналась Hydra. Перешел по ссылке и могу сказать, что все отлично работает, зеркала официальной Омг в ClearNet действительно держат соединение. Такое мнение можно отнести к стереотипам. Собрав их воедино, пользователи получили еще один интернет-адрес, но там поисковую группу остановило окно с требованием ввести пароль. Onion Browser из App Store, после чего без труда осуществите беспрепятственный вход на OMG! Хотя преступникам и маньякам проще сохранять анонимность в даркнете и дипвебе, это не делает данную часть Сети обителью зла. Естественно, что я сказала, что употребляла и о своем диагнозе. Login to the сайт omgomg onion The площадка OMG darkmarket will allow you to purchase ecstasy, mdma, mda, hallucinogens, 2C-B, 2C-I, nbome, cocaine, heroin, hashish, cones, boshka, any kind of salts, alpha, mdpv, as well as LSD and other drugs in a few clicks. OMG onion площадка. Сайт ОМГ - Моментальный магазины OMG onion в обход блокировки. Юристы говорят, что в российской действительности бывают случаи, когда наркотики подбрасывают. В компании «Воля» сообщили, что произошла авария, и на данный момент специалисты выясняют причины и работают над их устранением. Прошу обеспечить участие избранного мной защитника». Омг Омг. Чтобы перейти на сайт omg, нужно просто перейти по доверенным ссылкам, например, таким, как наша. Узнать список актуальных зеркал можно). Киев Интервью провела Светлана Мороз). Всегда свежая ссылка на omg! Инди-фолк был сформирован в 1990-х годах, когда ряд андеграундных исполнителей начали добавлять в свою музыку фолк-мотивы. Переход по ссылке на даркнет площадку OMG OMG. У меня липодистрофия очень сильная и большая проблема с костями. Дата обращения: eh, Kelefa. На сайте представлен широкий выбор запрещенной продукции, которую просто так не получится купить в обычном интернете. Onion рабочее зеркало Как убедиться, что зеркало OMG! First, сайт OMG! The omg сайт is undergoing lightning-fast fixes and work on bugs. 2 Как зайти с Андроид Со дня на день разработчики должны представить пользователям приложение OMG! ОМГ ОМГ круглосуточный доступ. Главные этапы: Ежели, кликнув на кнопку загрузки изображений, ничего не происходит, нужно активировать вручную java-script. Сайт OMG OMG darkmarket в сети onion. Сказали, что нижний предел человеческий это 30, а у меня уже было. Вышла в каком году? Введя правильно код с картинки, моментально попадете на главную страницу официального сайта омг даркнета.

Kpynyvym6xqi7wz2.onion - ParaZite олдскульный сайтик, большая коллекция анархичных файлов и подземных ссылок. Pastebin / Записки Pastebin / Записки cryptorffquolzz6.onion - CrypTor одноразовые записки. Onion - Pasta аналог pastebin со словесными идентификаторами. Но пользоваться ним не стоит, так как засветится симка. Ещё одной причиной того что, клад был не найден это люди, у которых нет забот ходят и рыщут в поисках очередного кайфа просто «на нюх если быть более точным, то они ищут клады без выданных представителем магазина координат. Onion-сайты v2 больше не будут доступны по старым адресам. Особенно хочу обратить ваше внимание на количество сделок совершенное продавцом. Onion - Bitcoin Blender очередной биткоин-миксер, который перетасует ваши битки и никто не узнает, кто же отправил их вам. Как только будет сгенерировано новое зеркало Mega, оно сразу же появится здесь. И все же лидирует по анонимности киви кошелек, его можно оформить на левый кошелек и дроп. Хороший и надежный сервис, получи свой.onion имейл. Из-за того, что операционная система компании Apple имеет систему защиты, создать официальное приложение Mega для данной платформы невозможно. Все права защищены. Сайты со списками ссылок Tor. Также многие используют XMR, считая ее самой безопасной и анонимной. Сохраненные треды с сайтов. Наши администраторы систематически мониторят и обновляют перечень зеркал площадки. Количестово записей в базе 8432 - в основном хлам, но надо сортировать ) (файл упакован в Zip архив, пароль на Excel, размер 648 кб). Внезапно много русских пользователей. Ранее на reddit значился как скам, сейчас пиарится известной зарубежной площадкой. Onion - Ящик, сервис обмена сообщениями. Таких людей никто не любит, руки бы им пообломать. Hansamkt2rr6nfg3.onion - Hansa зарубежная торговая площадка, основной приоритет на multisig escrow, без btc депозита, делают упор на то, что у них невозможно увести биточки, безопасность и всё такое. Зеркало сайта. Onion - secMail Почта с регистрацией через Tor Программное обеспечение Программное обеспечение e4unrusy7se5evw5.onion - eXeLaB, портал по исследованию программ. Имеется возможность прикрепления файлов до. Onion - Checker простенький сервис проверки доступности.onion URLов, проект от админчика Годнотабы. Tor могут быть не доступны, в связи с тем, что в основном хостинг происходит на независимых серверах. Onion Социальные кнопки для Joomla. Onion - ProtonMail достаточно известный и секурный имейл-сервис, требует JavaScript, к сожалению ozon3kdtlr6gtzjn. Вся информация представленна в ознакомительных целях и пропагандой не является. Одним из самых главных способов обхода страшной блокировки на сайте Меге это простое зеркало.